Lia Fialho, ABEC

Oscar Sandoval, Tricahue Solutions

Omar Villa, eScire

Hemos notado que se suele prestar poca atención a temas de seguridad, ya que se centra la atención en otros aspectos de las plataformas PKP, como el propio proceso editorial o el diseño. Esto suele provocar que las medidas de seguridad que se llegan a implementar solo sean correctivas, es decir, después de que la plataforma es atacada y/o ya fue vulnerada.

Al final del sprint se espera haber desarrollado un plugin de seguridad para la versión más reciente de OJS, que detecte problemas básicos de seguridad en la instalación y dé sugerencias para su corrección.

Durante el primer día del sprint, los miembros del equipo hablamos sobre las características ideales para este nuevo plugin de seguridad, así como de la importancia de contar con más documentación sobre seguridad que pueda servirle a toda la comunidad PKP. Asimismo, hablamos sobre diferentes tipos de ataques que pueden recibir los sistemas web en general.

Durante el segundo día, nos dividimos las tareas para trabajar, por una parte, en elaborar documentación y, por otra, en crear el plugin para OJS.

Cuando hablamos sobre los diferentes tipos de ataques hicimos un listado de estos indicando la vulnerabilidad que se aprovecha en cada caso y la(s) contramedida(s). Este documento quedó como un borrador, que se puede consultar en https://docs.google.com/document/d/12n-0sT_4cC0PyyQIHRB0i8qsc9joHAyGYYjj4GfVowA/edit?usp=sharing.

Se trató de traducir a español la documentación oficial sobre seguridad que hay en la ayuda de PKP. La idea, además de traducirla, era ampliarla o mejorarla; esto también quedó como un borrador que se puede consultar en https://docs.google.com/document/d/1Bm_keLf8efxKOjnkoyCSMyAaggPe-oNi-tBwKeQNMUY/edit?usp=sharing.

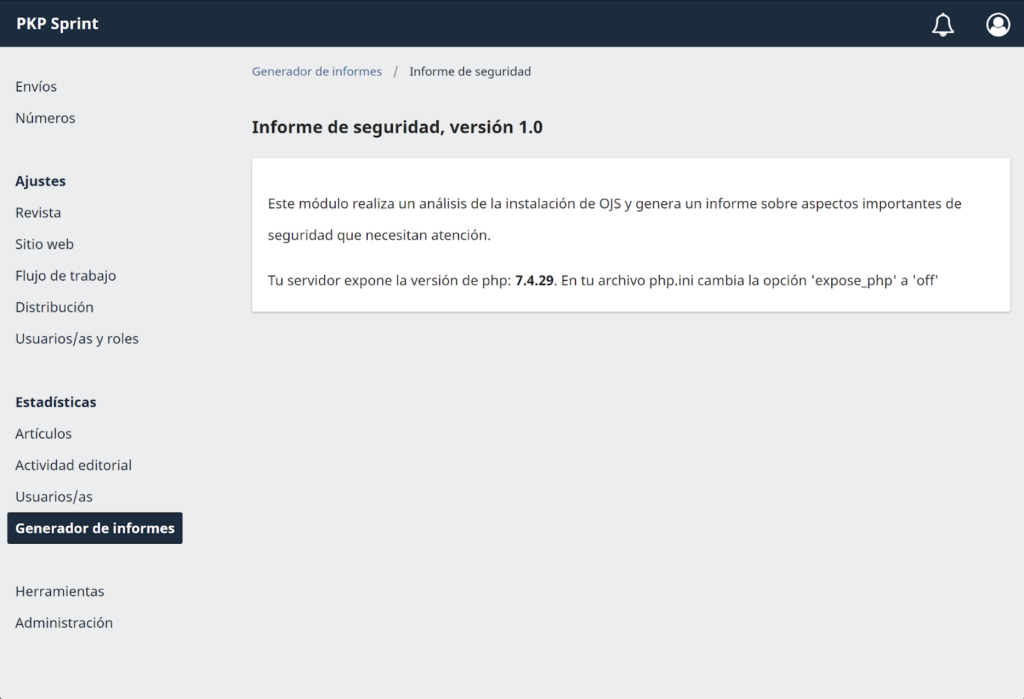

Respecto al desarrollo del plugin, se definió que debía ser de tipo “reporte”. Se creó la estructura de archivos necesarios para que funcione, pero debido al tiempo solo se alcanzó a dar una funcionalidad que detecta si en el servidor donde está instalado OJS está habilitada una configuración de PHP que expone la versión de este y con esto hace vulnerable al servidor. A continuación, se muestra un ejemplo del plugin en funcionamiento:

El código fuente del plugin puede consultarse desde https://github.com/ovilla7/ojs-security y fue desarrollado y probado con OJS versión 3.3.0-11 LTS.

Si bien se logró el objetivo inicial de crear un plugin de seguridad, este quedó muy básico debido a las limitaciones de tiempo. Aun así, sienta las bases para continuar con este desarrollo agregando más funcionalidades que permitan detectar vulnerabilidades y emitir recomendaciones a los (las) usuarios(as) finales para reforzar la seguridad de sus instalaciones. Algunas funcionalidades deseables para una futura versión son:

También sería ideal continuar trabajando en el borrador de la documentación y dejarlo lo suficientemente completo para solicitar que sea agregado a la documentación oficial de PKP.